Nach einem Bericht von “Ars Technica” sind das Apple iPhone, HomePod, Google Home, Amazon Echo und weitere sprachgesteuerte Geräte mit MEMS-Mikrofonen an Bord anfällig für Sichtkontaktangriffe. Bei MEMS handelt es sich um mikro-elektronische-mechanische Systeme.

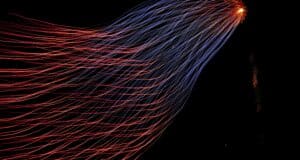

Ein Hackerangriff auf diese Geräte könne mit Einsatz von Lasertechnik aus hunderten Metern Entfernung erfolgen, wie das Technikmagazin erklärte. Angreifer müssen allerdings in Sichtweite der Sprachassistenten sein, um ihren Laser darauf richten zu können.

Wie funktioniert ein Hackerangriff?

Der Typ des Hackerangriffs beschreibt “Ars Technica” als “Light Commands” (Licht-Befehle), die von Forschern der University of Communication und der University of Michigan entdeckt wurden. Die Licht-Befehle machen es möglich, Apple Siri, Amazon Alexa, Google Assistant und weitere Sprachassistenten aus der Ferne in Sichtweite zu den Mikrofonen der Geräte anzugreifen.

Laut der Erklärung, können Angreifer einen Laser mit schwacher Leistung an diese sprachaktiven Systeme richten und spezifische Befehle aus bis zu 110 Metern Distanz eingeben. Sprachgesteuerte Systeme erfordern meist keine Authentifizierung durch den Anwender, weshalb ein Angriff oft kein Passwort oder PIN erfordert.

Für bestimmte Aktionen sei zwar eine Authentifizierung notwendig und dennoch wäre es möglich, die PIN mit Gewalt zu erzwingen. Viele dieser Geräte begrenzen nicht die Anzahl die falschen PIN-Eingaben, die ein User vornehmen kann. Es lassen sich lichtbasierte Befehle von einem Gebäude zum anderen übermitteln. Das Laserlicht durchdringt Glas, wenn sich etwa ein Apple HomePod im Umfeld eines geschlossenen Fensters befindet.

Forscher testen Lasertechnik

Die Forscher haben begrenzte Tests mit Apple iPhones, Tablets, smarte Lautsprecher und Smart Displays durchgeführt. Sie glauben, dass alle Geräte mit MEMS-Mikrofonen anfällig für Licht-Befehle sind. Die Licht-Befehle haben jedoch einige Nachteile. So muss ein Hacker eine direkte Sichtverbindung zu einem Gerät haben und in der Lage sein, den Laser mit hoher Genauigkeit auf das Mikrofon zu richten.

Von den Wissenschaftlern sind die Angriffe unter mäßig realistischen Bedingungen durchgeführt worden. Die unzureichende Authentifizierung für Sprachassistenten, die intelligente Hausgeräte wie Türschlösser, Garagentore und mehr steuern können, wirken sehr beunruhigend.

Bei den Tests kam auch ein Lasepointer für nur 18 US-Dollar und ein Audioverstärker für weniger als 400 US-Dollar zum Einsatz. Auf einer extra eingerichteten Website beschreiben die Forscher die Licht-Kommandos. Sie arbeiten bereits mit Apple, Amazon, Google und weiteren Unternehmen zusammen, um Abwehrmaßnahmen zu entwickeln.

Apfelnews Apple News Blog, iPhone, iPad, Mac & vieles mehr

Apfelnews Apple News Blog, iPhone, iPad, Mac & vieles mehr